Securance, a leader in integrated risk management and cybersecurity

Cybersecurity-Bedrohungen abgewehrt: der Angriff auf die Lieferkette zu Ostern

Die IT-Sicherheitsgemeinschaft hatte ein interessantes Osterwochenende. Jemand sehr Schlaues hätte beinahe 20 Millionen Internetserver gehackt, aber er wurde von einem Mann aus San Francisco namens Andres Freund in letzter Sekunde entdeckt. Wäre es eine Filmhandlung, würden Sie es weit hergeholt nennen.

Der Vorfall entfaltet sich

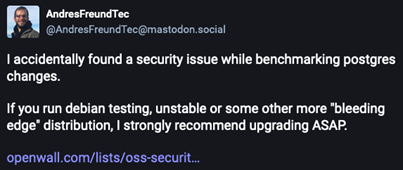

Die Situation begann am Karfreitag mit einem besorgniserregenden Beitrag auf Mastodon von Andres Freund, einem Microsoft-Ingenieur, der sich auf die Open-Source-Datenbank PostgreSQL spezialisiert hat. Freund hatte auf einem seiner Testserver ein ungewöhnliches Zeitverhalten festgestellt: Der SSH-Dienst, der für die Fernanmeldung bei Linux verwendet wird, verbrauchte weit mehr Ressourcen als normal.

https://mastodon.social/@AndresFreundTec/112180083704606941

Als Experte für Systemleistung wollte er wissen, warum, und er wusste, wie man solche Probleme aufspürt. Er fand heraus, dass der Übeltäter eine gängige Software-Bibliothek namens XZ war. Es wird von vielen Programmen zur Datenkomprimierung verwendet.

Der Grund für die Verlangsamung war, dass XZ eine Hintertür hinzugefügt worden war, die speziell auf SSH abzielte und es einem Angreifer ermöglichte, mit seinem eigenen privaten Anmeldeschlüssel auf Systeme zuzugreifen, ohne dass der Besitzer des Systems davon wusste.

Die möglichen Auswirkungen

Scans des Internets zeigen 20 Millionen IP-Adressen, bei denen der SSH-Dienst nach Verbindungen sucht. Webserver, E-Mail-Server, Infrastruktur-Server, Datenbank-Server, alle Arten von Servern. Wenn sich diese Software auf allen Servern verbreitet hätte, wären die Angreifer in der Lage gewesen, diese Server aus der Ferne dazu zu bringen, zu tun, was sie wollen. Löschen Sie sie, stehlen Sie heimlich Informationen, die sie bearbeiten, ändern Sie Daten, … alles. Es wäre keine Übertreibung zu sagen, dass sie in der Lage gewesen wären, einen großen Teil des Internets zu kontrollieren und eine Menge vertraulicher Kommunikation abzuhören.

Glücklicherweise arbeitet Andres mit Systemen, die mit viel aktuellerer Software ausgestattet sind als 99% von uns. Dies war also gerade erst geschehen und war noch nicht in einer der Mainstream-Linux-Versionen enthalten. Ein großer Seufzer der Erleichterung auf allen Seiten. Sehr glückliches Entkommen.

Wie konnte das passieren?

Die Hintertür war sehr raffiniert versteckt. Sie kann nicht gefunden werden, wenn Sie sich den Quellcode von XZ ansehen. Jemand hat es zu einem Release-Skript hinzugefügt, einem kleinen Programm, das die Software erstellt, zusammenpackt und „downstream“ an die Linux-Betriebssysteme schickt. Erst nachdem XZ aus dem Quellcode erstellt wurde, wird der Backdoor-Code in die Dateien injiziert, die zur Ausführung auf anderen Systemen gesendet werden.

Außerdem ist die Hintertür so konstruiert, dass sie vom Netzwerk aus nicht entdeckt werden kann. Wenn XZ in SSH enthalten ist, wird es nur dann aktiv, wenn eine Anmeldeanforderung von jemandem empfangen wird, der einen bestimmten, geheimen Schlüssel besitzt. Dann, und nur dann, führt die Hintertür einen Befehl für ihren Besitzer aus. Wenn Sie diesen geheimen Schlüssel nicht haben, gibt es keine Möglichkeit zu erkennen, dass ein Server verwundbar ist. Nur der Besitzer des Servers kann es finden, vorausgesetzt natürlich, er kennt das Problem und weiß, wo er suchen muss.

Wenn Andres das kleine Zeitproblem nicht bemerkt hätte, hätte es vielleicht sehr, sehr lange gedauert, bis es entdeckt worden wäre.

Whodunnit

Die XZ-Version mit der Hintertür wurde von jemandem veröffentlicht, der sich Jia Tan nennt. Es wird nun angenommen, dass es sich nicht um eine echte Person handelt.

Lasse Collin ist der Eigentümer und Erfinder von XZ. Er hat die Software über viele Jahre hinweg kostenlos gepflegt. Nachdem er unter Druck gesetzt wurde, härter an seinem Projekt zu arbeiten[1], und er krank wurde, gab er einem sehr freundlichen neuen Freiwilligen namens Jia Tan Zugang zur Bearbeitung der Software und zur Erstellung von Veröffentlichungen und nahm seinen wohlverdienten Urlaub. Wir glauben nun, dass die Druckkampagne, die im Jahr 2022 begann, so inszeniert wurde, dass „Jia Tan“ zum Verwalter von XZ werden konnte und somit in der Lage war, bösartige Software in das größere Internet-Ökosystem zu veröffentlichen.

Sich die Kontrolle über ein weit verbreitetes Projekt zu verschaffen, eine komplizierte Hintertür zu entwickeln und diese zu verstecken, muss erhebliche Investitionen erfordert haben. Einige Leute sagen, dass einige der großen kriminellen Hackergruppen es sich leisten können, so etwas zu bauen, aber der Hauptverdächtige wäre ein nationaler Geheimdienst. Wir können natürlich nicht sicher sein, aber wer sonst würde Jahre damit verbringen, so etwas zu bauen und es in einen wichtigen Teil der Internet-Infrastruktur zu integrieren, indem er ein weit verbreitetes Projekt findet, das von nur einer überarbeiteten Person gepflegt wird?

[1] Look at this e-mail exchange from 2022, for example: https://www.mail-archive.com/[email protected]/msg00566.html – “Jigar Kumar” and “Dennis Ens” demanding that Lasse give control of his project to others; conveniently, “Jia Tan” then volunteers

Was muss ich tun?

Wir haben großes Glück, dass dies noch rechtzeitig bemerkt wurde. „Jia Tan“ war erst letzte Woche damit beschäftigt, die Linux-Maintainer zu drängen, die neueste Version von XZ schnell in ihre Hauptversionen zu übernehmen, aber das war noch nicht geschehen. Wenn Sie also keine instabilen Testversionen von Linux verwenden, ist das höchstwahrscheinlich kein Problem. Aber aktualisieren Sie trotzdem, um ganz sicher zu gehen: Es wurden jetzt Updates veröffentlicht, die die letzten, infizierten Versionen von XZ (5.6.0 und 5.6.1) zurücksetzen.

Eine weitere Empfehlung, die wir bei Securance unseren Kunden immer geben, ist, Dienste wie SSH, die nur von wenigen IT-Mitarbeitern genutzt werden sollen, nicht dem offenen Internet auszusetzen. Beschränken Sie den Zugriff in der Firewall immer auf interne IP-Adressen und vielleicht ein paar Privatadressen von vertrauenswürdigen Mitarbeitern. Auf diese Weise können Angreifer, wenn eine neue Sicherheitslücke in dem Dienst entdeckt wird, einfach keine Verbindung zu Ihren Servern herstellen, um sie auszunutzen.

Lektionen für die Zukunft

Angriffe auf die Lieferkette werden bleiben, denn komplizierte Lieferketten wird es auch weiterhin geben. Ein bekannter Cartoon drückt es so aus:

Wir (Internetnutzer) müssen diese „zufälligen Personen“ ein wenig mehr unterstützen und uns ihrer Bedeutung für unsere Sicherheit bewusst sein. Lasse Collins hat diese wichtige Software für uns in seiner Freizeit entwickelt und gewartet, und zwar umsonst. Und es gibt noch viel mehr Lasses da draußen.

Wir bei Securance unterstützen einige Open-Source-Projekte, deren hervorragende Software wir kostenlos nutzen. Wir werden prüfen, ob wir mehr von ihnen mit einer monatlichen Spende unterstützen können. Ganz gleich, wie klein sie sind – sie können wirklich einen Unterschied machen.