De integratie van Assurance en Cybersecurity voor leiders

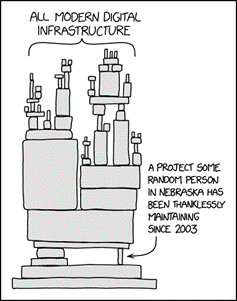

In onze huidige maatschappij, blijkt de strategische integratie van Assurance en Cybersecurity een cruciale basis te zijn voor de veerkracht van organisaties. Deze integratie vertegenwoordigt niet alleen een trend, maar een fundamentele verschuiving in de manier waarop bedrijven Risk Mangement benaderen.

Waarom is deze integratie zo belangrijk?

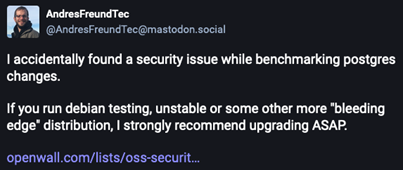

In de kern komt deze verandering naar meer intergratie tussen verschillende departementen voort uit de veranderende aard van digitale bedreigingen. Deze bedreigingen worden steeds geraffineerder en zijn niet alleen gericht op de technologische infrastructuur, maar maken ook misbruik van procedurele en operationele kwetsbaarheden. Deze verschuiving vereist een holistische benadering van Risk Management, waarbij Assurance en Cybersecurity geen geïsoleerde functies zijn, maar onderdeel van een verenigde strategie.

De synergie van Assurance en Cybersecurity

De synergie tussen Assurance en Cybersecurity biedt verschillende belangrijke voordelen:

- Geïntegreerd Risk Management: Door deze twee disciplines samen te brengen, kunnen organisaties een completer begrip en beheer van risico’s bereiken en ervoor zorgen dat zowel compliance- als beveiligingsoverwegingen op samenhangende wijze worden aangepakt.

- Efficiëntie en kostenbesparing: Een gecoördineerde aanpak maakt het mogelijk om audits en beoordelingen te stroomlijnen, waardoor dubbel werk wordt verminderd en middelen efficiënter kunnen worden toegewezen.

- Meer vertrouwen bij stakeholders: Het aantonen van een commitment aan geïntegreerd Risk Management kan het vertrouwen van klanten, investeerders en instanties in het vermogen van de organisatie om zich te beschermen tegen en te reageren op cyberbedreigingen aanzienlijk vergroten.

Uitdagingen bij deze integrale aanpak

Het bereiken van deze integrale aanpak is echter niet zonder uitdagingen. Organisatorische silo’s, verschillende prioriteiten tussen assurance- en cybersecurity teams en de complexiteit van het coördineren van verschillende regelgevingsstandaarden kunnen aanzienlijke uitdagingen zijn. Het overwinnen van deze uitdagingen vereist sterk leiderschap, een duidelijke visie op integratie en een cultuur waarin samenwerking en voortdurende verbetering continu wordt gestimuleerd.

Strategieën voor effectieve integratie

Leiders die Assurance en Cybersecurity willen integreren, kunnen verschillende strategieën toepassen:

- Stel een uniform Governance Framework op: Dit kader moet duidelijk rollen, verantwoordelijkheden en processen voor Risk Mangement in de hele organisatie definiëren, zodat Assurance- en Cybersecurity-doelstellingen op elkaar zijn afgestemd.

- Maak gebruik van technologie en automatisering: Het gebruik van geavanceerde technologieën kan de integratie van gegevens en processen vergemakkelijken, waardoor risico’s effectiever beoordeeld en bewaakt kunnen worden.

- Bevorder een cultuur van samenwerking: Het aanmoedigen van open communicatie en samenwerking tussen assurance- en cyberbeveiligingsteams is van cruciaal belang. Regelmatige cross-functionele bijeenkomsten, gezamenlijke trainingssessies en gedeelde doelstellingen kunnen helpen om kloven te overbruggen en inspanningen op elkaar af te stemmen.

Conclusie

Voor CEO’s en managers die navigeren door de complexiteit van het digitale tijdperk, is de integratie van Assurance en Cybersecurity niet alleen een strategisch voordeel, maar ook een noodzaak geworden. Door deze integrale aanpak te omarmen, kunnen leiders ervoor zorgen dat hun organisaties beter zijn toegerust om de dynamische risico’s van het hedendaagse digitale landschap te beheren en niet alleen hun gegevens en systemen, maar ook hun reputatie en toekomst veilig te stellen.